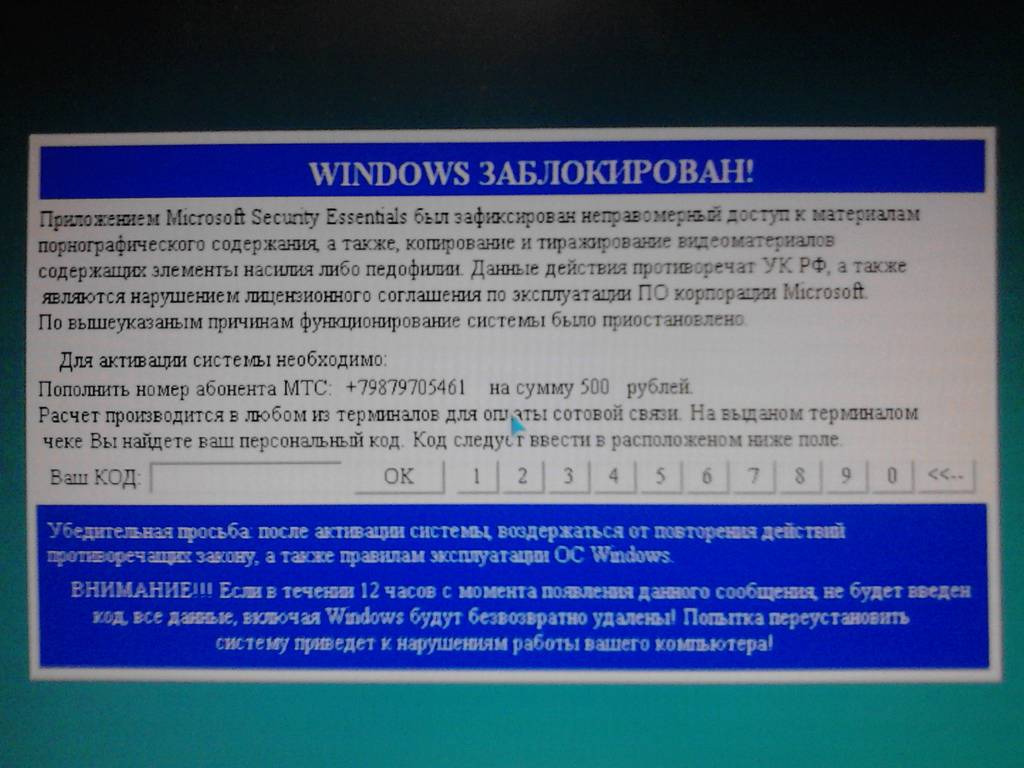

Windows заблокирован! Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания

Описание проблемы:

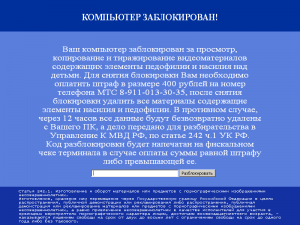

Блокер закрывает доступ к рабочему столу Windows и выводит в центре экрана баннер (черные буквы на сине-голубом или сером фоне с кнопками для ввода кода) с сообщением:

«Windows заблокирован!

Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания, а так же, копирование и тиражирование видеоматериалов содержащих элементы насилия либо педофилии. Данные действия противоречат УК РФ, а также являются нарушением лицензионного соглашения по эксплуатации ПО корпорации Microsoft. По вышеуказанным причинам функционирование системы было приостановлено.

Для активации системы необходимо:

Пополнить номер абонента МТС: +79874324591, +79879705461 на сумму 500 рублей.

Расчет производится в любом из терминалов для оплаты сотовой связи. На выданном терминале чеке, Вы найдете ваш персональный код. Код следует ввести в расположенном ниже поле.»

Методика удаления вируса-вымогателя в Windows 7 и Windows XP:

1. Включая компьютер, при загрузке нажимаем клавишу «F8». Далее в появившемся меню выбираем строку «Безопасный режим с поддержкой командной строки»: 2. На следующем этапе выберем заблокированную вирусом операционную систему и нажимаем клавишу «Enter».

2. На следующем этапе выберем заблокированную вирусом операционную систему и нажимаем клавишу «Enter».

3. После загрузки на экране появится окно командной строки. В окне «cmd.exe« пишем команду «explorer.exe» и нажимаем клавишу «Enter« — появится стандартное меню «Пуск».

4. Включаем отображение скрытых и системных файлов.

5.1. В Widows 7 переходим в директорию «С:\Users\каталог с именем вашего пользователя\» и удаляем файл-вируса «ms.exe»:

5.2. В Widows XP переходим в директорию «С:\Documents and Settings\каталог с именем вашего пользователя\» и удаляем файл-вируса с произвольным названием из цифр, например — «0.2772538971387949.exe»:

5.2. В Widows XP переходим в директорию «С:\Documents and Settings\каталог с именем вашего пользователя\» и удаляем файл-вируса с произвольным названием из цифр, например — «0.2772538971387949.exe»:

6. В Widows XP это пункт пропускаем. В Windows 7 — идем дальше в «С:\Users\каталог с именем вашего пользователя\AppData\Roaming\» ищем и удаляем еще один файл-вируса с произвольным именем из 6 букв или цифр, например «Hhcqcx.exe»:

6. В Widows XP это пункт пропускаем. В Windows 7 — идем дальше в «С:\Users\каталог с именем вашего пользователя\AppData\Roaming\» ищем и удаляем еще один файл-вируса с произвольным именем из 6 букв или цифр, например «Hhcqcx.exe»: 7. Программой AutoRuns (скачать ~719 Кб.; посмотреть описание) или любым другим способом подчищаем за блокером загрузочные записи. Удаляем выделенные строки из автозагрузки:

7. Программой AutoRuns (скачать ~719 Кб.; посмотреть описание) или любым другим способом подчищаем за блокером загрузочные записи. Удаляем выделенные строки из автозагрузки:

7.1. В Widows 7: 7.1. В Widows XP. Строка «autodetect» на первом скрине есть не у всех — удаляйте у кого есть:

7.1. В Widows XP. Строка «autodetect» на первом скрине есть не у всех — удаляйте у кого есть:

8. Закрываем все окна и перезагружаем компьютер. После успешной загрузки желательно просканировать все диски бесплатной утилитой CureIT от Dr. Web.

P.S. В Windows XP блокер перевел в дату на 2015 год из-за чего выключился антивирус — лицензия была только до 2013 г.  . Восстановите текущую дату и перезагрузите компьютер еще раз чтобы все заработало как надо.

. Восстановите текущую дату и перезагрузите компьютер еще раз чтобы все заработало как надо.

Оставьте Ваш Отзыв:

Отзывов (76) на “Windows заблокирован! Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания”Windows 7 -все получилось, файл вируса назывался набором цифр и в автозагрузке было еще около 4-5 процессов, завязанных на этот вирус. Номер 89138995914.

Огромное спасибо за помощь. Мне помогло все отлично. У меня windows 7 проделал процедуру до п. 5.2. файл находился в директории как приведено в п. 5.2 (для виндовс хр), напомню у меня виндовс 7. После удаления все пошло как по маслу). Номер который хотел поиметь денег — 79137762478. Желаю всем удачи.

У меня ХР в безопасном режиме загрузиться не удалось — рестартит. Помогло — зайти под другой учеткой, т.к. вирус сидит в папке юзера который его словил. А далее всё по пунктам!

Удалил файл ms.exe. Вымогали 900 руб. на тел. +79139511760. У моей коллеги аналогично файл ms.exe, 900 руб на тел. +79645813181

Не работает! Словил трояна с блокировкой командной строки на нетбуке…. пичалька! Кодов на него пока нет….

Такая же фигня. Вы еще не решили эту проблему?

Здрасти. у меня ничего не выходит. после выбора заблокированной вирусом ОС командная строка не появляется. А появляется синий экран,с текстом на английском, типа:ваш комп поразил вирус и еще что-то. Что делать подскажите?

Ничего не работает, при выборе любого другого режима комп просто рестартит и всё. Только общий режим загружается с этим долбаным окошком.

Самый тупой способ нашёл.

В ХР. 7 не тестил пока.

При загрузке системы тыкать ctrl+alt+del (примерно с того места, где мы F8 жмём).

Смысл: диспетчер задач вытащить до того, как оболочка какая-то загрузится. После него эксплорер, равно как и блокировщики все эти, тупо не загружаются.

Далее — лезем в msconfig, глядим название вируса, выпинываем его из реестра и тело покоим в корзине.

Не хнаю как вы, а я ничего не делала. Просто после пункта с командной строкой в безопасном режиме выполнила «восстановление системы» и он перезагрузился как ни в чем не бывало.

Зачем заходить в какие-то далекие папки и кого-то выискивать и удалять… Госпади) так это геморно

Проблема была именно такой как здесь описано, с небольшим отличием:№ 79179700360, сумма 1000 р.

Мои действия: открыл в безопасном режиме(через админскую учетку) поиск (у меня ХР), выбрал файлы и папки, последние изменения-сегодняшняя дата (т.к. словил сегодня), создан; доп.параметры:поиск в системных,поиск в скрытых, просмотр вложенных; имя файла .exe. Нашелся файл с названием 27KbNCC.exe, в свойствах на вкладке безопасность нашел строку с названием своей учетки и поставил галку на запрет полного доступа, применил и перезагрузил комп. Потом это окно больше не появлялось. Перезагружал раз 5, все было нормально.

p.s.

Располагался файлв: C:\documents and setting\имя моей учетки\local settings\Temp\

Производитель:TeamViewer GmbH

Версия:7.0.13989.0

Размер: примерно 88 Кб.

У меня 7-ка. Я сделала проще: зашла через безопасный режим в админскую учётку и решила сразу проверить все остальные учётки на наличие «темпов». Пошагово полностью удалила содержимое папок Temp в каждой из учёток, перезагрузилась — всё как обычно. Антивирус тоже ничего подозрительного после этого не обнаружил. На всякий случай путь к папкам:

C:/Users/имя моей учётки/AppData/local/Temp

Вирус сидел не в …/%имя_пользователя%, а далее в Local Setting/Temp.

Спасибо!

Большое спасибо. У меня 7-ка. Делал как у Вас расписано, Были некоторые отличия, в частности был только цифровой файл. Перезапустил все восстановилось. Ура.Низкий полон.

Огромное спасибо. Помогло. Только вирус «svchosts.exe» сидел здесь: C:\Documents and Settings\admin\Local Settings\Temp. В автозагрузке на всякий случай выключил qttask.exe SkyTel.exe

Всё не читал, не знаю описан ли такой способ…

Если комп в сети и доступен с других копмпов, то через regedit цепляем его реестр, там проверяем ключи Run и RunOnce

Если следы вируса есть, чистим. Далее цепляем диск компа на котором стоит система через $. Т.е. в пункте выполнить системного меню забиваем строку \\имя_компа\С$ — тут подразумевается что система стоит на С и папка Document and Settings лежит там же. Возможно появится запрос на ввод имени и пароля пользователя компа чей диск хотим подцепить. Далее — лазим по диску, убиваем всё подозрительное, что не желает убиваться — то переименовываем. Затем перезагружаемся и смотрим на результат. Если положительный эффект не достигнут — самое простое загрузиться с загрузочной болванки и почистить реестр, диски и т.п. и т.д.

Кстати, только что описанным выше способом замочил эту бяку гадскую. Только боюсь мы тут пишем, они читают и принимают контрмеры… сволочи…

Вирус модифицировали, пароль через «Безопасный режим с поддержкой командной строки» не принимает.

В других режимах принимает.

Автору спасибо большое! Выручил здорово! Это самое лучшое решение из всех вариантов. Очень понятен даже новичкам. Всем рекомендую! Не тратьте своё время на поиски кодов. У меня Windows 7 32bit решил поблему с одного раза. Ура! Ура! Ура! Еще раз спасибо!

Спасибо автору(ам), помогло!!! правда не совсем по пунктам получилось (у меня 7 винда), но даже я со своими женскими мозгами далекими от компьютера разобралась=))

P.S. требовали 2000 на номер 89879488701

View all comments